En la época actual de la tecnología, nuestros dispositivos móviles y computadoras se han vuelto en herramientas esenciales en nuestras rutinas diarias. No obstante, la seguridad de estos dispositivos también se ha vuelto esencial, pues poseen información personal y sensible. En esta situación, no es raro olvidar o perder la capacidad a las contraseñas, patrones de seguridad o incluso el reconocimiento biométrico que usamos para proteger nuestra información. Este escrito se enfocará en diversas opciones y enfoques disponibles para la recuperación de acceso a móviles, PCs y tabletas.

Desde sistemas de desbloqueo tales como patrones, códigos PIN y claves, junto con funciones avanzadas como por ejemplo el escaneo de huellas dactilares además de la autenticación biométrica, se encuentran diferentes métodos para asegurar la seguridad de nuestros dispositivos. No obstante, ¿qué sucede cuando estamos bloqueados fuera de ellos? Investigaremos herramientas de desbloqueo remoto, opciones de reinicio de fábrica y opciones para recuperar claves sin comprometer datos útiles. Ya sea usando servicios como Buscar mi dispositivo, Encontrar mi iPhone o opciones específicas de marcas como Mi Desbloqueo e Oppo Identificación, es crucial conocer los pasos correctos para volver a acceder a nuestros gadgets y salvaguardar nuestra información privada de forma eficiente.

Técnicas de Desbloqueo

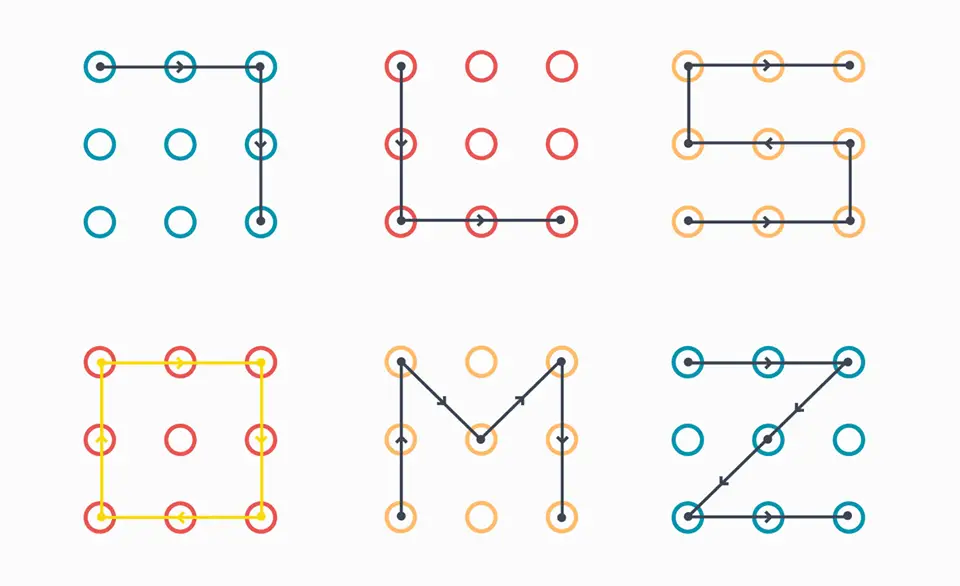

El desbloqueo de dispositivos es un procedimiento esencial en la cotidianeidad de los usuarios de dispositivos tecnológicos. Existen varios sistemas de desbloqueo, entre los cuales se encuentran el empleo de un patrón de desbloqueo, un PIN de identificación o una clave de acceso. Estos sistemas son esenciales para salvaguardar la data personal y garantizar la seguridad de los aparatos portátiles, PCs y tablets. Cada usuario puede seleccionar el sistema que más se adapte a sus requerimientos, considerando la comodidad de empleo y el nivel de seguridad que quieren implementar.

Otro enfoque de desbloqueo común es el empleo de tecnologías biométricas, como la impronta dactilar y el identificación facial. Estos sistemas ofrecen una conveniencia adicional, facilitando un acceso rápido a los dispositivos sin necesidad de memorizars contraseñas complejas. A medida que la innovación progresa, cada vez más aparatos incorporan estas funcionalidades, brindando un balance entre protección y accesibilidad. Esto es particularmente relevante en entornos donde se tratán información delicados y la defensa de la data personal es crucial.

Finalmente, existen utilidades de acceso a distancia que pueden ser de gran asistencia en situaciones de bloqueo. Servicios como Encuentra mi Dispositivo y Encuentra mi iPhone facilitan a los usuarios retomar el acceso a sus dispositivos sin necesidad de perder información. Además, servicios como nube de Apple e iTunes ofrecen alternativas para la recuperación de contraseñas y el restablecimiento de configuración original. Es esencial que los consumidores estén conscientes sobre estas opciones para asegurar que puedan acceder a sus dispositivos de manera segura y efectiva, reduciendo el peligro de desaparición de información importante.

Restablecimiento de Clave de Acceso

Una recuperación de clave constituyen el proceso fundamental para volver a acceder de nuevo a los aparatos y cuentas inaccesibles. En los caso de celulares, computadoras y tablets, cada productor proporciona formas específicos que hacen posible restablecer su contraseña sin que se pierdan información. Por ejemplo, para aparatos del sistema operativo Android, se puede utilizar la opción de función de "Olvidé la clave" la cual proporciona Google, en cambio que los aparatos de Apple, su funcionalidad de "Buscar mi iPhone" facilita el restablecimiento a través de su espacio de iCloud de Apple.

Al llevar a cabo la recuperación de su clave, resulta fundamental verificar que se tenga acceso a su bandeja de correo electrónico o número telefónico asociado teléfono móvil conectado, ya que estas alternativas son habituales al obtener códigos de códigos de autenticación. Además, en el caso de aquellos que llevan a cabo este tipo de proceso dentro de un corporativo empresarial, la gestión de gestión de contraseñas generalmente estar inclusa en sistemas de protección las cuales simplifican el ingreso a las cuentas múltiples en plural.

Por último, en muchas, el de fábrica es considerado un último opción, ya que podría llevar en la pérdida de de datos. Por esta razón, el uso de programas de desbloqueo remoto, tales como Mi Unlock de Xiaomi y iTunes, se convierte una una viable que permite el acceso a el ingreso sin la necesidad de borrar información valiosa. Es crucial asegurarse que tener respaldo así como ser consciente de los métodos resulta fundamental para asegurar la integridad de sus los.

Seguridad de Dispositivos Móviles

La protección de los dispositivos móviles es esencial en un mundo donde la información personal y delicada es continuamente comprometida. Con el aumento de la utilización de smartphones, tabletas y ordenadores portátiles, es vital implementar medidas de protección adecuadas para salvaguardar nuestros información. Los sistemas de desbloqueo, como los patrones, PINs de seguridad y claves de entrada, son las primeras líneas de defensa que contribuyen a evitar entradas no permitidos.

Además de los sistemas de desbloqueo convencionales, las tecnologías biométricas, como la huella dactilar y el reconocimiento facial, brindan un grado extra de protección. Estas herramientas no solo facilitan el acceso inmediato a los dispositivos, sino que también convierten que sea significativamente más difícil para los acosadores eludir la protección. Sin duda, es importante mantener actualizadas las ajustes de seguridad para contrarrestar nuevas peligros que emergen constantemente.

Por finalmente, el empleo de herramientas de acceso remoto, tales como Buscar mi dispositivo y Buscar mi iPhone, ofrece una capa extra de protección al permitir a los usuarios encontrar y, si es necesario, borrar sus dispositivos de manera remota. Asimismo, es recomendable realizar respaldo de seguridad periódicas a través de nube de Apple, iTunes o servicios equivalentes para asegurar que los datos personales estén seguros. Desbloqueo de tablet prácticas no solo ayudan con el desbloqueo, sino que también refuerzan la seguridad de nuestros información privados contra eventuales fugas o robos.

Herramientas de Liberación Remoto

El liberación remoto se ha transformado en una solución indispensable para acceder a dispositivos bloqueados sin perder información. Existen varias apps y plataformas que permiten realizar esta tarea de forma efectiva, tanto para celulares como para computadoras y tablets. Entre las más conocidas se encuentran Find My Device para dispositivos Android y Buscar mi iPhone para dispositivos Apple. Estas utilidades permiten al usuario ubicar su dispositivo, hacerlo sonar, y en algunos casos, recuperar el ingreso sin resetear el equipo.

Además, plataformas como nube de Apple e iTunes proporcionan funcionalidades para la recuperación de contraseña y desbloqueo. A través de nube de Apple, es posible manejar la protección del dispositivo, restaurar configuraciones y efectuar un restablecimiento de defaults si es necesario. Por otro lado, iTunes permite mejorar o rehabilitar el software del dispositivo, lo que podría resolver problemas de cerraduras en algunos tipos. Es crucial seguir las instrucciones proporcionadas por cada plataforma para proteger la información personal y prevenir la falta de datos.

Por último, otras herramientas como Mi Desbloqueo o ID de Oppo son particulares para ciertos productores y facilitan desbloquear dispositivos de forma remota. Estas soluciones son ideales para usuarios que han perdido su PIN o dibujo de desbloqueo. Con la creciente preocupación por la protección de los dispositivos móviles, tales herramientas de desbloqueo remoto se han convertido en una parte crucial de la configuración de protección, garantizando el ingreso a los dispositivos mientras que se salvaguarda la información personal.

Ajustes de Seguridad

La configuración de protección es fundamental para proteger la información personal y los datos de un aparato. Existen diversas alternativas que los clientes pueden configurar para asegurar su celular, computadora o tableta. Entre estas opciones se incluyen la uso de dibujo de descifrado, código de seguridad y contraseñas de acceso. Cada uno de estos sistemas brinda diferentes grados de protección y conveniencia, lo que permite al cliente elegir lo que mejor se ajuste a sus requerimientos y costumbres.

Sumado a esto, los dispositivos actuales cuentan con funciones avanzadas como el identificación facial y la biometría, que ofrecen una capa extra de protección. Estas tecnologías no solo son más fiables que los métodos convencionales, sino también igualmente facilitan el ingreso veloz a los dispositivos. La incorporación de estas herramientas en la configuración de protección es esencial para proteger la confidencialidad y salvaguardar información privados importantes.

Finalmente, es importante actualizar vigentes las configuraciones de protección para ajustarse a las nuevas amenazas. Con frecuencia, los fabricantes de aparatos publican mejoras que mejoran la seguridad y solucionan defectos. Asimismo, la implementación de opciones como el acceso sin necesidad de borrar datos y las herramientas de acceso remoto, como Localiza Mi Dispositivo y Localiza Mi iPhone, colaboran a recuperar el ingreso sin comprometer la información almacenada, asegurando así una seguridad integral del dispositivo.